Hervé Debar, Télécom SudParis – Institut Mines-Télécom, Université Paris-Saclay

« Un tiers de l’Internet est attaqué, depuis deux ans des millions de réseaux ont été sous le feu d’attaques par déni de service distribué (DDoS, de l’anglais Distributed Denial of Service) » rapporte Warren Froelich sur le site UC San Diego News Center. Un DDoS est un type d’attaque par déni de service (DoS) dans lequel l’attaquant utilise un grand nombre de sources, distribuées dans le réseau, pour mener son attaque.Ce journaliste a t-il raison d’être si alarmiste ? Oui et non. Un tiers de l’Internet sous attaque, cela voudrait dire qu’un smartphone sur trois ne fonctionne pas, un ordinateur sur trois ne se connecte pas. Regardons autour de nous, ce n’est évidemment pas le cas, et si nous nous servons autant de nos téléphones et de Wikipedia, c’est bien parce que nous en sommes venus à considérer que le réseau fonctionne de manière satisfaisante.

Cependant, le phénomène DDoS est réel, comme en témoignent les attaques récentes contre l’hébergeur français OVH noyé par le botnet Mirai, ou l’hébergeur américain DynDNS victime du même botnet.

Les sites des clients de ces hébergeurs ont été effectivement inaccessibles pendant plusieurs heures.

Ce que l’article étudie vraiment, c’est l’apparition d’adresses IP dans les traces d’attaques DDoS. Sur une période de deux ans, les auteurs ont pu retrouver deux millions d’adresses victimes différentes, sur les 6 millions de serveurs répertoriés sur Internet.

Des bouchons sur l’autoroute de l’information

Sur le réseau Internet circulent des unités de données, appelées paquets. Lorsque tous ces paquets veulent aller au même endroit, ou passer par le même chemin, il en résulte un phénomène de congestion, de la même manière que nous observons des bouchons sur les routes à la sortie des bureaux.

Notons bien que dans de très nombreux cas, il est très difficile, voire impossible, de différencier un trafic normal d’un trafic d’attaque par déni de service. Les phénomènes de type « flash crowd » ou « slashdot effect » sont identiques à ce qui se produit avec ce type d’attaque.

L’analogie ne doit cependant pas être poussée plus loin, dans la mesure où les paquets sont fréquemment organisés en flux, et que par conséquent la congestion du réseau peut amener à des destructions de paquets, ou à la création de nouveaux paquets qui amplifient le phénomène de congestion. Par conséquent, une attaque par déni de service sur Internet est beaucoup plus difficile à éliminer qu’un bouchon.

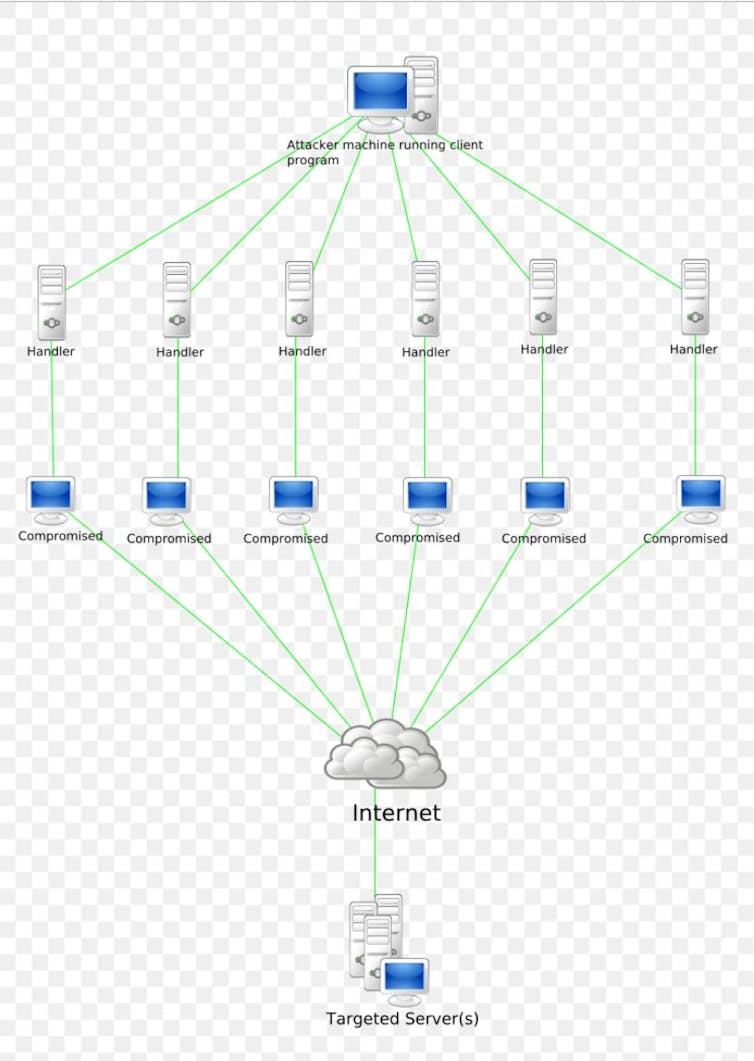

Ce type d’attaque conduit à la saturation du lien réseau connectant le serveur à l’Internet. Pour ce faire, l’attaquant envoie un grand nombre de paquets vers le serveur visé. Cet envoi peut se faire de manière directe si l’attaquant contrôle un grand nombre de machines, un botnet.

L’attaquant peut également utiliser le mécanisme d’amplification rendu possible par le fonctionnement de certains protocoles réseau, le nommage (DNS) et la synchronisation d’horloge (NTP) par exemple. Ces protocoles sont asymétriques. Les demandes sont de petite taille, mais les réponses peuvent être volumineuses.

Pour ce type d’attaque, l’attaquant contacte les amplificateurs DNS ou NTP en se faisant passer pour le serveur victime. Celui-ci reçoit donc un grand nombre de réponses non sollicitées. L’attaquant peut ainsi, même en disposant d’une puissance limitée, créer un volume de trafic important et donc saturer le réseau.

Il existe par ailleurs des « services » offrant la possibilité d’acheter des attaques par déni de service, d’intensité et de durée variables, comme le montre l’enquête menée par Brian Krebs suite à une attaque contre son propre site.

Quelles en sont les conséquences ?

Pour les utilisateurs d’Internet, la conséquence principale est l’inaccessibilité du site auquel ils veulent accéder.

Pour la victime de l’attaque, la conséquence principale est une perte de revenus, qui peut prendre plusieurs formes. Pour un site marchand, cette perte est liée à l’absence de commandes durant la période. Pour d’autres sites, cela peut venir d’une perte de revenus publicitaires. En particulier, ce type d’attaque peut permettre à un attaquant de servir des publicités à la place d’un autre, ce qui lui permet de capter les revenus liés à leur affichage.

Il existe quelques cas, rares, d’attaques institutionnelles. Le cas le mieux documenté est l’attaque contre l’Estonie en 2007, qui a été attribuée à l’état russe, sans que pour autant il soit possible de le prouver.

Le gain financier direct pour un attaquant reste cependant rare, lié à des demandes de rançon pour faire cesser l’attaque.

C’est grave ?

L’impact d’une attaque sur un service dépend de la popularité de celui-ci. Une attaque de faible intensité peut donc être ressentie comme pénalisante par les utilisateurs s’ils ont effectivement besoin du service en question.

Seuls certains phénomènes de grande ampleur, le plus récent étant le botnet Mirai, ont des effets perceptibles pour le plus grand nombre.

De nombreux serveurs et services sont situés dans des environnements privés, et donc sont inaccessibles de l’extérieur. Les serveurs d’entreprise, par exemple, sont rarement affectés par ce type d’attaque. Le point clé de vulnérabilité réside donc dans l’externalisation des services informatiques, qui peut créer une dépendance au réseau.

Finalement, une attaque à très fort impact serait, d’une part immédiatement détectée (et donc souvent bloquée au bout de quelques heures), et au final limitée par sa propre activité (puisque les communications des attaquants sont elles aussi bloquées), comme le montre l’exemple ancien du ver SQL Slammer.

Au final, l’étude montre effectivement que le phénomène des attaques par déni de service par saturation est récurrent au cours des deux dernières années. Ce fait est suffisamment important pour considérer que le phénomène doit être traité, mais ce n’est pas non plus une nouveauté.

D’autres phénomènes, notamment la manipulation du routage ont des conséquences identiques pour les utilisateurs, comme le cas du vol des adresses de YouTube par Pakistan Telecom.

Une bonne hygiène informatique

En fait, malheureusement il n’existe pas vraiment de moyen de s’en prémunir. C’est, au fond, une question de coût du service et de quantité de ressources mises à disposition des utilisateurs légitimes.

Les « grands » fournisseurs de services disposent d’une quantité de ressources telle qu’il est difficile pour un attaquant de les prendre en défaut.

Ce n’est toutefois pas la fin de l’Internet, loin de là. Il est cependant utile de limiter ce phénomène. Pour les utilisateurs, il convient de pratiquer au mieux l’hygiène informatique afin de limiter les risques de compromission de sa machine et donc la participation à ce type d’attaque.

Il convient également d’examiner les protections mises en place par les fournisseurs de service externalisés, afin de s’assurer qu’ils disposent d’une capacité suffisante et de quelques moyens de protection.

![]() Pour aller plus loin :

Pour aller plus loin :

– L’ANSSI publie un guide sur les DDoS.

– Plusieurs sites web comme Nicter, CAIDA ou RouteViews proposent des animations sur le trafic réseau et montrent le même type de trafic, utilisant des techniques de collecte d’information similaires (trous noirs et pots de miel).

Hervé Debar, Responsable du département Réseaux et Services de Télécommunications à Télécom SudParis, Télécom SudParis – Institut Mines-Télécom, Université Paris-Saclay

La version originale de cet article a été publiée sur The Conversation.

Lire aussi :

I'MTech L'actualité scientifique et technologique de l'IMT

I'MTech L'actualité scientifique et technologique de l'IMT

2 comments

Pingback: Hervé Debar - I'MTech

Pingback: Cybersécurité : nouveaux temps, nouveaux enjeux